Auszug aus: HTML, CSS, JS (c) simon.bauer@ufg.ac.at

1965 Begriffe "Hypertext"/“Hypermedia“,

Ted Nelson (Theodor Holm Nelson),

1989 CERN , WorldWideWeb, Tim

Berners-Lee und Robert Cailleau

1993 Webbrowser "Mosaic"

Der Last Call für HTML5 ist ausgerufen (http://www.w3.org/News/2011#entry-9105)

http://www.w3.org/QA/2012/04/progress_on_html5.html

Früher konnte man einfach sagen, Webseiten werden durch Webbrowser im HTML-Format am Computer über das „http://“-Protokoll vom Server geladen und lokal angezeigt.

Heute besteht eine Webseite meist aus einem Sammelsurium aus HTML(4)/XHTML, Javascript („AJAX“), CSS, Flash, Silverlight, Java, Quicktime, diversen Font-Integrationsscripten und sonstigen „Plugins“ und „Frameworks“.

Ein Webauftritt (website, „Homepage“) besteht grundlegend weiterhin meist aus mehreren HTML-Dokumenten (webpages), den einzelnen Seiten einer „Webseite“. Die sogenannte landing page ist eine Seite des Webauftritts, die zB angezeigt wird, wenn der Benutzer eine diesbezügliche Werbung anklickt.

Mit neuen Web-Standards kann nun auf einige Hilfsmittel verzichtet werden. Während der „Übergangsphase“ ist der Umsetzungsaufwand streckenweise aber größer. Unter dem Stichwort „HTML5“ findet aber ein regelrechtes Wettrennen der Webbrowser bzgl. Umsetzung neuer Standards statt.

Schöne neue WWWelt

Aber spätestens, wenn Bank-Applikation, Spiele (WebGL) und Programme wie Photoshop nurmehr über einen Webbrowser funktionieren, haben wohl die Letzten ihre Browser-Version aktualisiert (oder sind auf Linux umgestiegen?). Die Bezahlsysteme – und zwar nicht nur die bei der Bank-Applikation – werden auch dann spätestens voll am Laufen sein: Bezahlen Sie Adobe, damit Sie ein Bild (online) bearbeiten dürfen oder wenn sie es in den nächsten Game-Level geschafft haben, ist ein Obolus von 10 Cent fällig. Wollen Sie einen Film ansehen, können Sie sie sich entscheiden, ob Sie in vorher zahlen (Vollpreis), den Film mit Werbung ansehen (30% Kostenreduktion) oder gar nur die erste viertel Stunde (20% Kosten): Gefällt Ihnen der Film in dieser Zeit nicht können Sie abbrechen und haben sich somit die übrigen Ausgaben für einen schlechten Film erspart. Finden Sie den Film gut oder zumindest „halbwegs“, eben „so lala“, haben Sie jetzt die Chance den Film-Rest zu bezahlen und weiterzusehen (siehe „Micropayment“). Warum nicht gleich ein Minutenkontingent einführen? Kinos haben die kostengünstige „Kilometerbank“ schon eine halbe Ewigkeit.

Weil wir eben von

Geld sprachen: Nicht auszurechnen ist die Unmenge an persönlichen

Daten, die Sie dabei hinterlassen, freiwillig (micro formats)

oder unfreiwillig. Mit dieser zahlen Sie dann sozusagen ein zweites

Mal, was viele Angebote im Web somit wohl überteuert erscheinen

lässt. Wird Ihnen davon unwohl, fragen Sie Ihren Arzt des Vertrauens

– natürlich im Web (heute Aktion: 1 Euro bis maximal 10 Euro, je

nach Symptom).

Anmerkung: Ansich könnte der Webbrowser über

integrierte lokale Datenbanken (WebSQL, IndexedDB) ganze Filme in

großem Stil lokal speichern und verwalten, so Sie dieser

Speicher-Allokation manuell zustimmen.

Bis dahin ist es aber noch ein (gar nicht so?) weiterWeg.

Es gibt ja noch anderes zu tun. Eine beachtliche Menge an mobiler Gerätschaft bis hin zu Fernsehern, Auto-Consolen, diverse Pads, Schaufenster-Displays, „E-Paper“ oder Medien-Zuspielern, wollen ebenso bedient werden und nicht alle diese eingebauten Browser setzen neue Standards gleich schnell um oder erfahren eben selten oder gar keine „Updates“ durch die Hersteller.

Anmerkung: Entwickler würden sich via „Webapplikationen“ mitunter den Weg über diverse „App-Stores“ sparen und damit auch den mittelalterlich hohen Wegezoll dafür – denn das Web hat so gesehen im Grunde genommen keine „Maut“. Einer Studie zufolge bevorzugen mobile Anwender „WebApps“ gegenüber „Apps“ aus dem App-Store (native apps).

„Mobile users

polled by Keynote Systems for Adobe reported a preference for mobile

browsers to access virtually all mobile content. Games, music and

social media were the only categories in which users would rather use

a downloaded app than browse the mobile

web.“

http://www.emarketer.com/Article.aspx?R=1008010

Anmerkung „Auto-Update“: Wie Windows, OSX oder Linux – je nach Konfiguration – werden sich „Webbestandteile“, sei es der Webbrowser oder die eigentliche Webapplikation automatisch, ohne Zutun des Benutzers, aktualisieren (vgl. Firefox ESR/12, Chrome, Flashplayer etc.). Leider werden damit oft gleich auch die „AGBs“ und Sicherheitseinstellungen so verändert, dass der „Dienstleister“ mehr Rechte und bestmöglichen Zugriff zur Auswertung der Daten bekommt.

Ab

einem gewissen Zeitpunkt wird der Benutzer diese Wahl wohl gar nicht

mehr haben, soll heißen, sie wird ihm abgenommen (vgl. zB auch

Satelliten-Empfänger, die neue Firmware-Versionen automatisch laden

und ohne Rückfragen installieren). 2012 wurde demonstriert, wie

Fernseher im lokalen Netzwerk so manipuliert werden können, dass

Zuschauer ohne die Hilfe eines Technikers nurmehr „Schwarz“

sehen, auch die, die zahlen (Luigi Auriemma.

http://aluigi.org/adv/samsux_1-adv.txt)

– und welche Geräte sind zukünftig dann wirklich nicht

„Netzgebunden“. Selbst im echten „Stromnetz“ tummeln sich

allerhand Daten (die ausgewertet werden wollen). Wie smartmeter

ist der Kunde?

(

http://de.wikipedia.org/wiki/Intelligenter_Z%C3%A4hler)

Aber auch das offizielle HTML5-Logo strahlt, wenigstens nur grafisch.

Abb. HTML5-Logo, http://www.w3.org/html/logo/, die etwas schwer entzifferbaren „Sub-Logos“ stehen für die HTML5-features, sprich für die Neuerungen.

Eines haben Webapplikationen gemeinsam: Sie interpretieren den HTML-Quelltext (Hypertext Markup Language) und bringen Ihre Interpretation davon zur Anzeige. Die Handhabung und Darstellung der Webseiten hat im besten Fall viel mit einer Standardanwendung mit durchdachtem Benutzer-Interface zu tun.

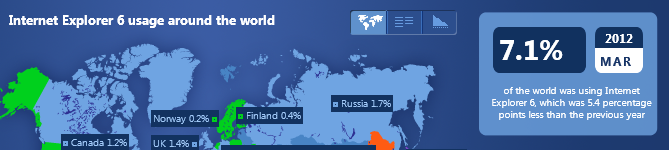

Je mehr sich die Darstellung gleicher Seiten in unterschiedlichen Browsern ähnelt, desto besser hat der Hersteller die Standards umgesetzt. Dies erspart dem Web-Entwickler/Web-Designer in Folge einiges an unnötigem Kopfzerbrechen: Immer musste auf spezifische Gegebenheiten einzelner Systeme oder Programme eingegangen werden, um ein gleiches Aussehen und einen gleichen Funktionsumfang für Webseiten zu gewährleisten (Stichwort: Browserweichen, „CSS Hacks“ etc.). Microsoft hatte hierfür sogar eine eigene Abfrage für den Internet-Explorer parat conditional statements):

Sie

verwenden derzeit eine ältere Internet-Explorer Version,

bitte installieren Sie eine http://microsoft.com/ie">

aktuelle Version

Abb. conditional statement, „less than“ lt IE 9. Ab IE10 werden diese nicht mehr unterstützt.

Mit dem Internet Explorer 9 oder spätestens 10 sollte dies der Vergangenheit angehören. Wobei sich eine neue Problematik auftut: Internet Explorer 10 soll nur für „Windows 8“ verfügbar sein. Inwieweit IE9 von Entwickler-Updates profitiert, bleibt fraglich.

Dies Kompatibilität wird sich mit HTML5 und CSS (cascade style sheets) weiter verbessern, so die Browserhersteller die Spezifikationen richtig und zügig implementieren.

Jeder Webbrowser verwendet eine andere „Rendering-Engine“ zur eigentlichen Darstellung der Webseite. Dh 100%ig gleich werden Webseiten ohne Nachhelfen auch in Zukunft nicht aussehen.

Folgende Screenshots stellen die gleiche Schrift mit gleicher Textauszeichnung (@font-face) in unterschiedlichen „Render-Engines“ dar: Weitere Unterschiede können sich auch je Betriebssystem ergeben (zB Windows: ClearType-Einstellung).

Subpixel-Positionierung per „Direct Write“ (IE9, Firefox) / pixelgenaue Ausrichtung per „GDI“ (Chrome und IE8):

Ob dies wirklich ein Problem darstellt, zB, wenn eine Grafik "einen Millimeter" weiter unten oder oben sitzt, udgl. sei dahingestellt. Der Aufwand dafür sollte wohl überlegt sein, da meist die „Wartbarkeit“ des Webauftritts mitunter leidet. Eine Webseite ist kein „Buch“ und auch keine PDF-Datei – der Inhalt sollte zählen.

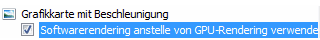

Zum Grafik-Bereich: Auch die Hardware-Beschleunigung hat nun Einzug gehalten.

Abb. IE9 Beta (in der finalen Version, geschieht dies je nach Bedarf automatisch)

Anmerkung: Es ist Usus, dass Seiten mittlerweile ihren Inhalt oft dynamisch nachladen (siehe AJAX, siehe MySQL, siehe PHP etc). HTML5 erlaubt XHR-Anfragen nicht nur an den Originalserver, sondern an beliebige Rechner (siehe „Same Origin Policy“, „Cross Origin Request“ (COR)). Dies wirft auch wieder sicherheitsrelevante Fragen auf.

Sprich: Bei diesen Seiten gibt es oft nur eine „index.html“-Datei, die zB über Javascript je nach Benutzerinteraktion verändert wird (siehe auch „pushstate“). Mitunter ist hier auch die Suchmaschinen-Problematik zu beachten. Wenn die Suchmaschine nicht "schlau" genug ist, die einzelnen Subseiten annavigieren zu können, bleibt sie auf der „Startseite“ hängen. Standard „framebasierte“ Webseiten haben es in Zukunft schwer, das „frameset“ ist obsolet geworden (siehe iframes).

In HTML5 gibt es darüber hinaus nun das

-Tag, das zB Navigationsbereiche der Seite dezidiert auszeichnet und Suchrobotern (siehe robots.txt und meta-Tags) somit behilflich sein kann, darüber hinaus die Navigation aber vom Inhalt (zB ) trennt.Webeseiten sind heutzutage meist mehr „Webanwendung“ (Webapplikationen; web applications), wobei die Webanwendung meist so definiert ist, dass sie eigentlich auf dem sogenannten Webserver läuft.

Auch dies ändert sich. Das von Google entwickelte Projekt Gears, das 2011 eingestellt wurde, machte es vor: Die Webanwendung läuft auch „offline“ und synchronisiert/aktualisiert sich ggf. bei einer Internetverbindung (Ähnliches kennt man von Navigationssystemen, die ihr Kartenmaterial dynamisch bei Bedarf nachladen und nicht sämtliches Material lokal vorhalten).

Die „Features“ von Gears sind im HTML5 Standard bereits mehr oder minder enthalten (SQLlite wird zu WebSQL/IndexedDB, geographische Ortung lässt sich über „geolocations“ durchführen und mehrere Dateien lassen sich ohnehin per HTML5 auswählen auf den Server übertragen (multiple-Attribut).

HTML wird erwachsen und bricht in Version 5 auch gleich aus der Sandkiste aus (sandbox). Der Zugriff auf lokale Dateien wird ermöglicht (filereader). Andererseits werden aus Sicherheitsaspekten auch neue Sandkisten eingeführt (sandbox="allow-same-origin"). Welche sicherheitsrelevanten Aspekte uns hier noch begegnen könnten/werden, bleibt wohl nicht lange offen („Sicherheitslücken“).

Durch diese Mehrfunktionalität wird es immer interessanter anstatt Applikationen im herkömmlichen Sinn, Webseiten auf HTML-Basis auch als Interface (vgl. flexbox etc.) für Installationen – auch im offline-Betrieb und in Zusammenhang mit realer Hardware – zu verwenden.

Microsoft setzt mit Windows 8 bei der Applikations-Entwicklung nun allgemein stark auf „HTML5“ und dessen Umfeld (vgl. XAML+Silverlight).

Neue (Web-)Techniken machen jedenfalls einiges einfacher bzw. ermöglichen Dinge erst (vgl. auch „Internet der Dinge“ (internet of things) http://de.wikipedia.org/wiki/Internet_der_Dinge)

Einige Neuerungen:

Neuer Doctype (Document Type Definition – DTD / Dokumenttyp-Deklaration): Dieser wird verwendet, um Dokumente eines bestimmten Typs zu deklarieren.

Einige Neuerungen:

Neuer Doctype (Document Type Definition – DTD / Dokumenttyp-Deklaration): Dieser wird verwendet, um Dokumente eines bestimmten Typs zu deklarieren.

Ungetüme wie

„<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd">“

sind im HTML5 auch gegenstandslos:

Der „Doctype“ von HTML5 besteht genau aus:

<!DOCTYPE

html>

Bei HTML5 ist die inhaltliche Strukturierung besonders maßgeblich. Anstatt der Verwendung des „semantisch neutralen“ <div>-Elements, stehen spezifische Elemente wie

<nav>, <header>, <footer>, <article>, <aside>,...

zur

Verfügung.

Der Webbrowser als Medienzentrale: Das video-Element (bzw. audio-Element). Es soll die einfache Möglichkeit bieten, Videos auf Webseiten einzubinden. Welches Videoformat welcher Webbrowser abspielen kann, steht trotzdem noch auf einem anderen Blatt (vgl. Theora+Vorbis .ogg | VP8+Vorbis .webm | H.264+AAC .mp4). Das kleinste gemeinsame Vielfache oder doch der größte gemeinsame Nenner scheint nun trotz der Lizenzproblematik Mpeg-4 zu werden, da dies das hardwarebeschleunigte Format der mobilen Gerätschaft ist und dies scheinbar auch einige Zeit so bleiben wird.

Denkt man an die hohe vergeudete Rechenleistung, die eine Kodierung von Video weltweit verursacht – jedes Video sollte durch Wandlung in .mp4, .webm, .flv, .ogv, vielleicht auch noch als .mov, .swf und .avi oder stereoskopische Varianten auf möglichst vielen Endgeräten (perfekt) darstellbar sein, wäre dies trotz des geschützten „mp4“-Codecs begrüßenswert (siehe auch: Video: mp4-Profile).

Ein

<a href=...>[...]</a>

Link kann nun offiziell zB auch mehrere Absätze samt Grafiken etc. umfassen.

In HTML5 ist das Attribut longdesc

für

„long description“ nun hinfällig (siehe figcapture)

<img

longdesc="Eine lange Beschreibung.">

Allgemeine Drag&Drop Unterstützung (usability).

Frame basierte

Seiten sind eigentlich nicht mehr HTML5-konform.

Wann die

Frame-Unterstützung (framesets) aber nun wirklich dem neuen

Standard zum Opfer fällt und aktuelle Webbrowser die

"frame-basierten" Seiten nicht mehr anzeigen, ist noch

nicht absehbar, wohl in fernerer Zukunft.

deprecated: frame, frameset, noframes

Statt

<applet>

steht nun

<embded>

auch offiziell zur „Einbettung von Daten“ in HTML5 zur Verfügung.

Das Canvas 2D-Element wurde eingeführt – malen mit Zahlen, lineTo(99,101); skewX, skewY, translateX, translateY, scaleX, scaleY).

SVG und MathML lassen sich direkt in HTML5 spezifizieren.

<!doctype

html>

<title>SVG in text/html</title>

<p>

Ein Kreis:

<svg>

<circle r="25" cx="25"

cy="25" fill="red"/>

</svg>

</p>

[...]

Mikroformate wie hCard (vCard) für die Angabe persönlicher Daten werden durch HTML5 unterstütz und werden nicht nur Benutzer, die per Click einen Kontakt oder einen Termin hinzufügen können, sondern auch Suchmaschinen und „Datamining-Firmen“ sehr erfreuen.

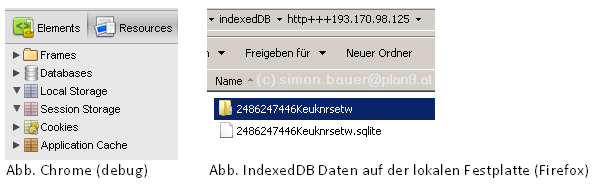

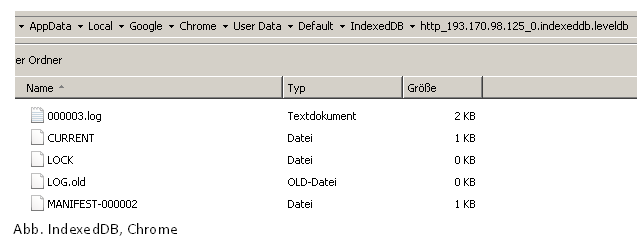

Auf lokalen Speicher kann via „HTML5 Storage interfaces“ zugegriffen werden (localStorage and

sessionStorage, data-X etc.). Ganze Datenbanken warten im Browser darauf, angelegt und schnell befüllt zu werden (IndexedDB, WebSQL).

Mut zur Lücke

Die W3C File API bietet Zugriff auf das lokale Filesystem (siehe auch „Silverlight“/fileReader, Flash/FileReference.browse() und FileReference.load() etc.). Wenn dies Plug-Ins ohnehin können, warum nicht auch HTML5. Bleibt zu hoffen, dass niemals auch nur in einer der drei Möglichkeiten lokale Dateien auszulesen ein Programmierfehler (bug) vorhanden ist (Flashblock, Silverlightblock, Javablock, Acrobat-Reader PDF-Block, Noscript und jetzt „NoHTML5“ oder „HTML5APIblock“?). Die Wahrscheinlichkeit „dass“, ist nun jedenfalls höher. Aber keine Schwarzweißmalerei: Was kostet wohl eine solche unentdeckte Sicherheitslücke am blühenden 'Schwarzmarkt für entdeckte „unentdeckte“ Sicherheitslücken' – kann sich ohnehin keiner leisten.

Mit Hilfe von „geolocation“ wissen nicht nur Sie, wo Sie gemessen in Längen- und Breitengraden gerade sind, sondern auch „die Webseite“,die Sie „ansurfen“, also deren Betreiber, Aus WLAN-Informationen, GPS-Daten oder Funknetzdaten des Providers („Handy-Masten“/Triangulation,...) wird die Position ermittelt (coords.latitude, coords.longitude,...). Eine Möglichkeit, die schon langer besteht, jedoch je nach Provider des Surfers relativ ungenau ist, wäre von der IP-Adresse auf die Position zu schließen – oft mag das Herkunftsland oder der Ortsteil aber auslangen.

Media-Queries helfen zB bei der Darstellung der Webseiten mit unterschiedlichen Formaten, Größen oder einfach zB für die Druckausgabe.

Schriften lassen sich über @font-face relativ einheitlich einbinden. Diverse Online-Services helfen bei der Wandlung und Einbindung. Das „WOFF-Font-Format“ (Web Open Font Format) sollten alle aktuellen „Engines“ bald umsetzen und darstellen können. Der Markt für Schriften ist auch im Web angelangt.

@font-face

{

font-family: freeFont1;

src:

url('/fonts/freefont1.woff') format('woff');

font-weight:

normal;

font-style: normal;

}

Mal mehr, mal weniger. Weitere Tags, die obsolet geworden sind, sind:

<big>, <blink>, <font>, <marquee>, <center>, <strike>

Da sie keine inhaltliche Bedeutung haben, kann eben genauso gut CSS zur „Zeichen-Formatierung“ verwendet werden.

Fürbitten 2012 - "Schenkt uns ein-heilige Zeit, schenkt uns eure Daten." (Momentaufnahme 12/2012)

(Momentaufnahme 12/2012, Zeitraum 24h, Quelle: ct)

ohne jegliche Wertung...

Trusted Computing Info/“Trusted Computing Module” (TPM):

https://netzpolitik.org/2013/interview-trusted-computing-stimmt-geheimdienste-froehlich/

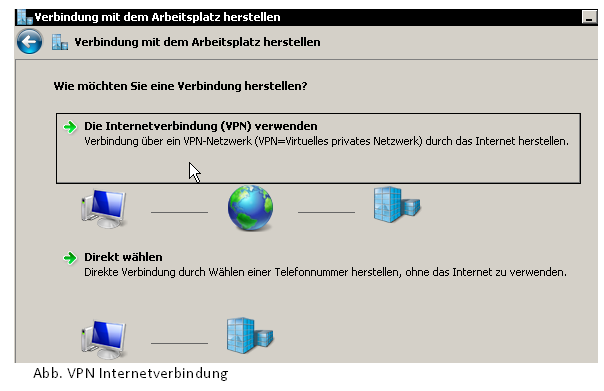

Home Office 2.0: Angestellter zahlt Chinesen

Eine Sicherheitsüberprüfung einer US-Firma hat ein besonders kurioses Arbeitsverhältnis aufgedeckt. Ein Software-Entwickler, der vom Home Office aus arbeitete, soll jährlich mehrere Hunderttausend Dollar für seine Arbeit kassiert haben. Was das Unternehmen nicht wusste: Anstatt sich mit Codezeilen herumzuschlagen, lagerte er die Arbeit einfach billig an Entwickler in China aus.

Das in einemeiner Security-Plattform nicht näher genannte Unternehmen hatte die

Täuschung erst entdeckt, nachdem Sicherheitsexperten einen Hackerangriff

von einem chinesischen Server auf das Unternehmensnetzwerk vermuteten.

Dies schlossen sie aus den internen Fernzugriffs-Berichten, die eine

ständig offene VPN-Leitung nach Shenyang, China anzeigten. Wie sich

herausstellte, hatte der US-Entwickler einfach eine chinesische Firma

für die Erledigung seiner Arbeit beauftragt und dieser bei mehreren

Hunderttausend Dollar Gehalt gerade einmal 50.000 Euro im Jahr bezahlt.

VPN-Zugang aus China

Wie die Ermittlungen ergaben, hatte der Entwickler seine Log-in-Daten

und das Sicherheits-Token zum Einstieg mittels VPN einfach an die

chinesische Firma geschickt. Die Log-in-Daten suggerierten, dass er

einen durchschnittlichen 8-Stunden-Arbeitstag für die Firma verbrachte.

In Wahrheit soll der Mann allerdings seine Zeit mit dem Surfen im

Internet verbracht haben. Lediglich am Ende seines „Arbeitstages“ habe

er schließlich eine Update-E-Mail an sein Management geschickt mit den

erledigten Aufgaben.

Die eigene Personalabteilung hatte bis

zuletzt keinen Verdacht geschöpft, im Gegenteil wurde der Entwickler vom

Qualitätsmanagement für die stets zeitgerechte Ablieferung und den

sauber programmierten Code gelobt. Wie weitere Nachforschungen zeigten,

soll der über 40-Jährige den Trick sogar bei mehreren Unternehmen

angewandt hatte.

and Storage-Pain ('as ausgereift as ever')

Die Festplatte ohne Serien oder Filme füllen:

"how to fill your harddisk in minutes and your SSD in seconds..." (S)

info/how-to: http://feross.org/fill-disk/

2/2013 Googles Chrome, Apples Safari und MSs Internet Explorer sind davor nicht gefeit, wohl aber Firefox.

Testlauf auf eigene Gefahr: www.filldisk.com (no link)

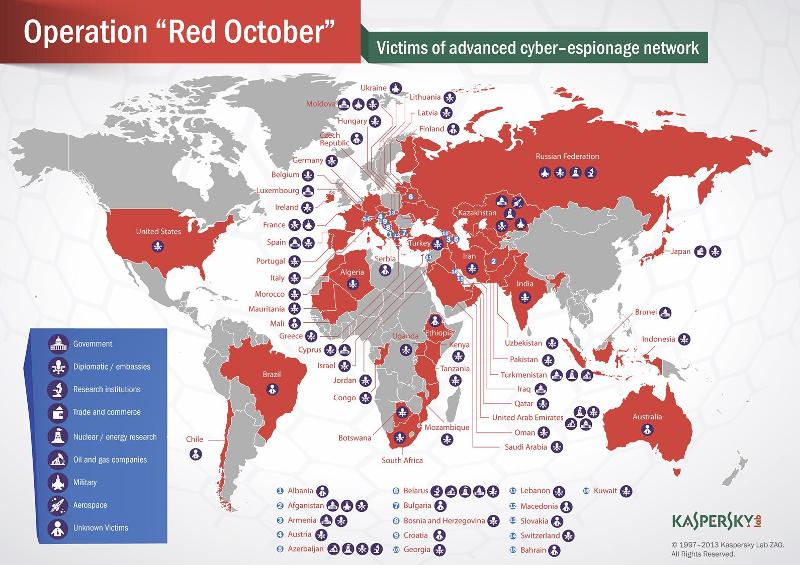

project PRISM - the dark side of the moon

06/2013

Quelle: Washington Post

1755 "Those who would give up essential Liberty to purchase a little temporary Safety, deserve neither Liberty nor Safety." (1755) - Richard Jackson, Benjamin Franklin

http://de.wikipedia.org/wiki/The_Dark_Side_of_the_Moon

Sources: NSA sucks in data from 50 companies

http://theweek.com/article/index/245311/sources-nsa-sucks-in-data-from-50-companies

Students Question the NSA at Recruiting Session

Audio

http://www.dma.ufg.ac.at/assets/24434/intern/StudentsQuestiontheNSAatRecruitingSession_.mp3

source: https://soundcloud.com/madiha-1

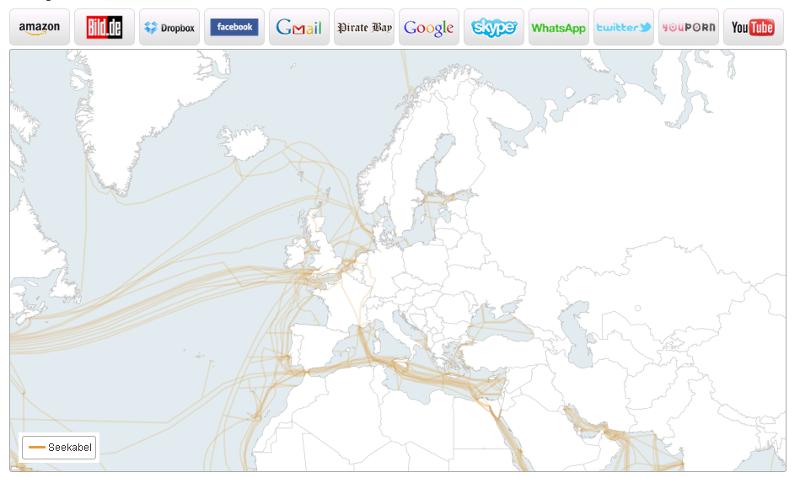

Wie Datenpakete wandern - frei nach Johann Wolfgang von Goethe.

Wie Datenpakete durch "die Leitungen" wandern. Frei nach Johann Wolfgang von Goethe.

Quelle: http://apps.opendatacity.de/prism

Wanderlied

Von dem Berge zu den Hügeln,

Niederab das Tal entlang,

Da erklingt es wie von Flügeln,

Da verhallt kein Datendrang;

Und dem unbedingten Triebe

Folget Freude, folget Rat;

Und dein Streben, seis in Liebe,

Und dein Leben sei die Tat.

Denn die Bande sind zerrissen,

Das Vertrauen ist verletzt;

Kann ich sagen, kann ich wissen,

Welchem Zufall ausgesetzt

Ich nun scheiden, ich nun wandern,

Wie die Witwe trauervoll,

Staat dem einen, mit dem andern

Fort und fort mich wenden soll!

Bleibe nicht am Boden heften,

Frisch gewagt und frisch hinaus!

Kopf und Arm mit heitern Kräften,

Überall sind sie zu Haus;

Wo wir uns der Sonne freuen,

Sind wir jede Sorge los;

Daß wir uns in ihr zerstreuen,

Darum ist die Welt so groß.

Doch was heißt in solchen Stunden

Sich im Fernen umzuschaun?

Wer ein heimisch Glück gefunden,

Warum sucht ers dort im Blaun?

Glücklich, wer bei uns geblieben,

In der Treue sich gefällt!

Wo wir trinken, wo wir lieben,

Da ist reiche, freie Welt.

Frei nach Johann Wolfgang von Goethe

S.

7/13

http://www.zeit.de/digital/datenschutz/2013-08/trusted-computing-microsoft-windows-8-nsa/seite-1

8/13

AT/Domain AGBs (Neu Stand 10/2013)

Diese Allgemeinen Geschäftsbedingungen gelten für sämtliche

Dienstleistungen, die nic.at gegenüber ihren Vertragspartnern (im

Folgenden: Domain-Inhaber) erbringt, selbst wenn nicht ausdrücklich

darauf Bezug genommen wurde. Die aktuelle und im Vertragsverhältnis zum

Domain-Inhaber jeweils gültige Version der AGB ist unter www.nic.at/agb

abrufbar. Es gilt die deutsche Originalversion, andere Versionen haben

lediglich Informationscharakter.

Änderungen der AGB können von

nic.at jederzeit vorgenommen werden und sind auch für bestehende

Vertragsverhältnisse wirksam. Die aktuelle Fassung ist auf der Website

von nic.at abrufbar (bzw. wird dem Domain-Inhaber auf Wunsch zugesandt).

Änderungen der AGB sind Verbrauchern gegenüber zulässig, wenn die

Änderung dem Verbraucher zumutbar ist, besonders weil sie geringfügig

und sachlich gerechtfertigt ist. Der Verbraucher hat das Recht, der

Änderung der AGB binnen eines Monats ab Erhalt der Mitteilung über die

Änderung schriftlich zu widersprechen, anderenfalls die geänderten AGB

von ihm als akzeptiert gelten. nic.at wird den Verbraucher gesondert und

vor Beginn der Frist für die ausdrückliche Erklärung auf dieses

Widerspruchsrecht und die beim Unterbleiben des Widerspruchs

eintretenden Rechtsfolgen hinweisen.

nic.at ist per E-Mail unter service nic.at

nic.at  oder schriftlich an der Adresse Jakob-Haringer-Straße 8/V, A-5020

Salzburg, erreichbar. Weitere Informationen sind auf der Webseite der

nic.at unter www.nic.at abrufbar.

oder schriftlich an der Adresse Jakob-Haringer-Straße 8/V, A-5020

Salzburg, erreichbar. Weitere Informationen sind auf der Webseite der

nic.at unter www.nic.at abrufbar.

1. Registrierungsbedingungen

1.1. Erlangung einer Domain unter der Top-Level Domain „.at“

Zur

Erlangung eines im Internet weltweit eindeutigen Domain-Namens

(Delegation) ist die Registrierung dieser Domain (Eintragung in die

Domain-Datenbank) notwendig. Die in der jeweils gültigen Version der

Registrierungsrichtlinien dokumentierten technischen Regeln

(www.nic.at/registrierungsrichtlinien) gelten ausschließlich für die

Registrierung von Domains durch nic.at unterhalb der Top-Level Domain

„.at" und der Second-Level Domains „.co.at“ und „.or.at“.1.2. Übermittlung von Willenserklärungen auf elektronischem Wege

Die Zustimmung zur Übermittlung von Willenserklärungen auf elektronischem Wege ist angesichts des vom Antragsteller begehrten Dienstes (Delegation einer Domain) in Kenntnis der damit verbundenen Risken von beiden Vertragsteilen als üblich und notwendig anerkannt.1.3. Domain-Inhaber

Domain-Inhaber ist derjenige Berechtigte (natürliche oder juristische Person), der gegenüber nic.at Träger aller Rechte und Pflichten an dieser Domain ist. Der Domain-Inhaber ist vollständig und richtig mit Namen, ladungsfähiger physischer Adresse und funktionierender E-Mail-Adresse im elektronischen Antragsformular anzugeben. Eine Postfachadresse genügt diesen Anforderungen nicht. Der Antragsteller erklärt durch die Antragstellung volljährig und geschäftsfähig zu sein.Die Daten des Domain-Inhabers, auch die E-Mail-Adresse, sind von diesem kontinuierlich auf dem aktuellen Stand zu halten. Mitteilungen der nic.at, insbesondere Rechnungen und sonstige Informationen sowie vertragsrelevante Mitteilungen, gelten als zugestellt, wenn sie an die zuletzt bekannt gegebene Kontaktadresse (Postadresse, E-Mail-Adresse) des Domain-Inhabers gesendet wurden.

Bei Nichtvorliegen dieser Bedingungen oder dem nachträglichen Wegfall auch nur einer Voraussetzung kann die Delegation der Domain durch nic.at abgelehnt bzw. widerrufen werden.

1.4. Technische Voraussetzungen

Die technischen Voraussetzungen sind in den jeweils gültigen Registrierungsrichtlinien geregelt.

1.5. Datenverarbeitung

Sämtliche im Antrag angegebenen und sich durch die folgende Geschäftsbeziehung ergebenden Daten werden von nic.at zu Zwecken der Dokumentation, Verwaltung und Verrechnung verarbeitet.Der Antragsteller nimmt die Veröffentlichung des Namens des Domain-Inhabers und seiner Adresse sowie von Namen und Adresse sonstiger von ihm genannter Ansprechpersonen (Contacts) im Internet, insbesondere in der Whois-Datenbank der nic.at zur Kenntnis. Hinsichtlich sonstiger Ansprechpersonen erklärt der Antragsteller, deren Zustimmung eingeholt zu haben und wird nic.at diesbezüglich schad- und klaglos halten.

1.6. Allgemeine Voraussetzungen und Bedingungen

Sämtliche Delegationen durch nic.at erfolgen in gutem Glauben auf die Rechtmäßigkeit des Anspruchs. Der Antragsteller erklärt, die einschlägigen gesetzlichen Bestimmungen zu beachten und insbesondere niemanden in seinen Kennzeichen- und Wettbewerbsrechten (Namensrecht, Markenrecht, UWG etc.) zu verletzen.nic.at führt keine diesbezügliche Prüfung der beantragten Domains durch, behält sich aber gleichwohl das Recht vor, Anträge im Falle offensichtlicher Rechtsverletzung oder bei missbräuchlicher Inanspruchnahme der Dienstleistungen der nic.at abzulehnen.

Der Antragsteller bzw. Domain-Inhaber verpflichtet sich, nic.at im Falle der Inanspruchnahme durch in ihren Rechten verletzte Dritte schad- und klaglos zu halten, wenn die Rechtsverletzung auf die vom Antragsteller bzw. Domain-Inhaber beantragte Domain-Delegation zurückzuführen ist.

Es besteht kein Anspruch seitens des Antragstellers, eine bestimmte Domain zugeteilt zu bekommen. Es besteht mit Ausnahme der in den AGB genannten Ablehnungsgründe lediglich der Anspruch auf Zuteilung eines eindeutigen Domain-Namens.

Aus der Delegation der Domain durch nic.at sind keine weiteren Rechte ableitbar. Aus der Vertragsbeziehung mit nic.at lassen sich keine Schutzwirkungen zu Gunsten Dritter ableiten.

2. Streitigkeiten über Domains; Sperre des Inhaberwechsels – Wartestatus

Bei

Unstimmigkeiten zwischen mehreren Parteien über eine Domain muss eine

Einigung eigenständig zwischen den Parteien gefunden werden. nic.at

dient nicht als Schlichtungsstelle. Der Domain-Inhaber nimmt zur

Kenntnis, dass nic.at seine Kontaktinformationen und das

Registrierungsdatum seiner Domain an Personen, die eine Rechtsverletzung

bzw. Ansprüche an der Domain behaupten, weitergeben kann.

Um die

außergerichtliche Beilegung bestehender Differenzen zwischen dem

Domain-Inhaber und Dritten zu ermöglichen, bietet nic.at an, diese

Domain in den Wartestatus zu setzen. Bei gesetztem Wartstatus kann der

Domain-Inhaber die Domain uneingeschränkt nutzen oder auch kündigen,

eine Übertragung der Domain an von den Streitteilen verschiedene Dritte

ist aber nicht möglich. Die Aufhebung des Wartestatus ist über

gemeinsamen Antrag der Streitteile jederzeit möglich.

2.1. Wartestatus 1, nicht gerichtsanhängig

Voraussetzung für die Setzung des Wartestatus 1 ist die Bescheini-gung der Anspruchsgrundlagen des Dritten und dessen Aufforderung zur Setzung des Wartestatus in schriftlicher oder fernschriftlicher Form. Ab durchgeführter Prüfung der Bescheinigungsmittel kann die Domain für einen Monat in den Wartestatus gesetzt werden.

2.2. Wartestatus 1, Verlängerung

Über

Aufforderung eines der Streitteile ist die Verlängerung des Wartestatus

1 für die Dauer von einem Monat möglich. Nach Ablauf oder Aufhebung des

Wartestatus 1 kann für denselben Streitfall Wartestatus 1 nicht

abermals gesetzt werden.

2.3. Wartestatus 2, gerichtsanhängig

Ist über die Domain bereits ein Rechtsstreit bei einem Gericht oder Schiedsgericht anhängig und wurde nic.at dies von einem der Streit-teile nachgewiesen, kann die Sperre des Inhaberwechsels an von den Streitparteien verschiedene Dritte über Aufforderung eines der Streitteile für unbestimmte Zeit, zumindest jedoch solange der Rechtsstreit gerichtsanhängig ist, erfolgen. Für die Dauer des Wartestatus ist die Nutzung der Domain für den Domain-Inhaber weiterhin möglich, sofern nicht auf Grund vollstreckbarer gerichtlicher Entscheidungen (z.B. vollstreckbare Einstweilige Verfügungen) das Gegenteil angeordnet wird.

3. Administrative Abwicklung

3.1 Domain-Registrierung

3.1.1. Antrag auf Domain-Registrierung

Anträge

auf Registrierung einer Domain können ausschließlich auf elektronischem

Wege mit Hilfe der von nic.at zur Verfügung gestellten elektronischen

Formulare (z.B. www.nic.at) gestellt werden.

Ein Antrag gilt erst

dann als gestellt, wenn der Antrag ohne inhaltliche oder formale Fehler

bei nic.at einlangt. Ansprüche Dritter gegen nic.at wegen Delegation

einer Domain auf Grund eines fehlerhaft gestellten Antrages bestehen

nicht.

3.1.2. Registrierung durch bevollmächtigte Vertreter

Die Beantragung der Registrierung einer Domain oder die Änderung von Eintragungen kann vom Antragsteller direkt oder durch einen von ihm dazu bevollmächtigten Vertreter, zum Beispiel einen Registrar (siehe Punkt 3.9), vorgenommen werden. Wer die Registrierung einer Domain oder die Abänderung von Eintragungen in fremdem Namen beantragt, erklärt damit, über eine entsprechende Ermächtigung und Bevollmächtigung zu verfügen; widrigenfalls wird er nic.at vollständig schad- und klaglos halten (Ersatz aller daraus resultierenden Nachteile), auch im Hinblick auf Ansprüche Dritter, die auf Grund der vollmachtslosen Eintragung gegenüber nic.at geltend gemacht werden.

3.2. Domain-Delegation

3.2.1. Delegation

Nachdem ein gültiger Antrag gestellt und von nic.at nicht abgelehnt wurde, wird von nic.at die Delegation der Domain durchgeführt und das Entgelt in Rechnung gestellt.

nic.at behält sich ausdrücklich vor, die Delegation erst nach Einlangen des Registrierungsentgelts durchzuführen. Mit der Delegation der Domain kommt das Vertragsverhältnis zu Stande. Tag und Monat der Delegation einer Domain werden als (jährlich wiederkehrender) Stichtag definiert, an diesem Tag beginnt jeweils ein neuer einjähriger Leistungszeitraum.

Durch die Eintragung in die Domain-Nameserver der nic.at ist die Domain aktiv. Der Antragsteller verpflichtet sich, nach Delegation der Domain die Richtigkeit der angegebenen Daten unverzüglich, spätestens jedoch binnen eines Monats, zu überprüfen. Verspätet eingelangte Korrekturen werden als Änderungswünsche behandelt und unter den diesbezüglichen Voraussetzungen durchgeführt.

Der Domain-Inhaber hat die laufende Verfügbarkeit aller angegebenen Nameserver

3.2.2. Hinweis für Verbraucher

Nach den Bestimmungen des Konsumentenschutzgesetzes (KSchG) kann der Verbraucher von einem im Fernabsatz geschlossenen Vertrag über die Erbringung von Dienstleistungen innerhalb von sieben Werktagen ab dem Tag des Vertragsabschlusses zurücktreten; der Samstag gilt nicht als Werktag (§ 5 eKSchG). Dabei genügt es, dass die Rücktrittserklärung innerhalb der Frist abgesandt wird. Dieses Rücktrittsrecht besteht gem. § 5 f KSchG nicht, wenn mitder Dienstleistung vereinbarungsgemäß innerhalb von sieben Werktagen ab Vertragsabschluss begonnen wird.

nic.at

weist darauf hin, dass mit Vertragsschluss (Delegation der Domain) die

Erbringung der Dienstleistung sofort beginnt. Mit der Beantragung der

Domain stimmt der Antragsteller diesem sofortigen Beginn der Erbringung

der Dienstleistungen ausdrücklich zu. Er nimmt daher auch zur Kenntnis,

dass auf Grund des sofortigen Beginns der Dienstleistung ein besonderes

Rücktrittsrecht des Verbrauchers im Sinne des § 5 e KSchG nicht besteht.

3.3. Rechnung

Rechnungen

werden in der Regel dem der nic.at bekanntgegebenen Rechnungsempfänger

zugestellt, bei Nichtbezahlung durch diesen dem Domain-Inhaber. Der

Domain-Inhaber haftet jedenfalls für die Bezahlung der Domain. Der

Domain-Inhaber stimmt der Ausstellung und Übermittlung von Rechnungen in

elektronischer Form nach den jeweils geltenden gesetzlichen

Bestimmungen zu.

Verzugszinsen laufen stets ab dem

ursprünglichen Fälligkeitsdatum, selbst wenn dem Rechnungsempfänger

nicht zugestellt werden kann oder dieser nicht bezahlt und eine

neuerliche Zustellung an den Domain-Inhaber erfolgt.

Der Rechnungsbetrag ist spesenfrei für nic.at zu begleichen.

3.4. Preise und Fälligkeit

Die aktuellen Endkunden-Preise sind unter www.nic.at/preise veröffentlicht. Das Entgelt für die Registrierung ist spätestens 14 Tage nach Rechnungslegung fällig. Die folgenden Jahresentgelte sind spätestens am Stichtag der Domain fällig. Diese Bestimmungen gelten sofern nichts anderes ausdrücklich vereinbart wurde. Wenn fällige Rechnungen nicht vollständig beglichen wurden, ist nic.at berechtigt, die Registrierung der Domain zu widerrufen und die Domain neu zu vergeben. Weiters ist nic.at berechtigt, neben dem allgemeinen Entgelt, tatsächlich angelaufene und zur zweckentsprechenden Rechtsverfolgung notwendige Mahnspesen, Überweisungsspesen und Zinsen in gesetzlicher Höhe geltend zu machen. Eingehende Zahlungen können von nic.at – unabhängig von einer anderslautenden Zahlungswidmung - zuerst auf Spesen und Zinsen, dann auf die älteste offene Forderung einer Domain angerechnet werden. Die Bezahlung des Jahresentgelts ist stets erst dann rechtswirksam erfolgt, wenn sämtliche

Rückstände abgedeckt sind. Die Gegenverrechnung mit offenen Forderungen gegenüber nic.at und die Einbehaltung von Zahlungen auf Grund behaupteter, aber von nic.at nicht anerkannter Mängel ist ausgeschlossen, ausgenommen bei Verbrauchergeschäften im Sinne des KSchG.

3.5. Mitteilungen über Änderungen

Alle

Änderungen von antragsbezogenen Daten sind nic.at vollständig und

unverzüglich auf elektronischem Wege mit Hilfe der von nic.at zur

Verfügung gestellten elektronischen Formulare bekannt zu geben. nic.at

kann die Vorlage einer schriftlichen oder fernschriftlichen Bestätigung

des Domain-Inhabers verlangen. Der Domain-Inhaber haftet für die

Richtigkeit der Angaben.

3.6. Inhaberwechsel

Eine

Übertragung der Domain an einen neuen Domain-Inhaber setzt eine

übereinstimmende Willenserklärung des bisherigen und des künftigen

Domain-Inhabers sowie einen vollständig ausgefüllten elektronischen

Antrag voraus. nic.at kann die Vorlage einer schriftlichen oder

fernschriftlichen Bestätigung des bisherigen sowie des künftigen

Domain-Inhabers verlangen. Die Bestätigung ist unter Verwendung der von

nic.at zur Verfügung gestellten Formulare zu erbringen. Soll die

Übertragung auf Grund einer gerichtlichen Verfügung erfolgen, ist neben

dem elektronischen Antrag die Vorlage einer rechtswirksamen und in

Österreich vollstreckbaren Entscheidung eines Gerichts oder

Schiedsgerichts erforderlich. Die Domain wird vom neuen Domain-Inhaber

mit allen damit verbundenen Rechten und Pflichten, insbesondere offenen

Verbindlichkeiten des vorherigen Domain-Inhabers, übernommen.

3.7. Vertragsdauer und Kündigung einer Domain

Der

Vertrag kommt mit der Annahme durch nic.at in Form der Delegation der

Domain zu Stande (§ 864 ABGB). Der Vertrag ist auf unbestimmte Zeit

abgeschlossen.

Die Kündigung einer Domain kann jederzeit,

spätestens aber einen Tag vor Beginn des nächsten Leistungszeitraumes,

durch Mitteilung des Domain-Inhabers an die nic.at erfolgen. nic.at kann

die Vorlage einer schriftlichen oder fernschriftlichen Bestätigung des

bisherigen Domain-Inhabers verlangen.

Die Kündigung wird sofort

oder, sofern bei Ausspruch der Kündigung vom Domain-Inhaber ausdrücklich

gewünscht, mit Ablauf des aktuellen Leistungszeitraumes wirksam. Offene

Forderungen, die zum Zeitpunkt der Wirksamkeit der Kündigung bereits

entstanden sind, bleiben bestehen.

Ein Anspruch auf Rückvergütung

nicht ausgeschöpften Entgelts auch bei Wirksamkeit der Kündigung vor

Ablauf des aktuellen Leistungszeitraums besteht nicht. Handelt es sich

bei der Delegation der Domain jedoch um ein Verbrauchergeschäft im Sinne

des KSchG, so wird von nic.at im Falle einer Vertragskündigung, die ab

dem zweiten Vertragsjahr, aber innerhalb der ersten sechs Monate des

jeweils aktuellen Leistungszeitraums wirksam wird, ein bereits für das

laufende Vertragsjahr bezahltes Jahresentgelt zur Hälfte rückvergütet.

3.8. Widerruf der Delegation

Die Delegation einer Domain kann aus wichtigen Gründen, insbesondere unter folgenden Bedingungen, von nic.at widerrufen werden:

- auf Grund technischer Probleme mit dieser Domain (z.B. Name-server sind nicht funktionsfähig) trotz erfolgter Aufforderung, diesen Zustand zu beseitigen,

- Nichtbezahlung von fälligen Entgelten (auch aus vergangenen Leistungszeiträumen und selbst dann, wenn der aktuelle Leis-tungszeitraum bezahlt wurde) oder sonstigen offenen Forderungen,

- wegen mangelhafter Angaben zum Domain-Inhaber (siehe 1.3.),

- wegen einer rechtswirksamen und in Österreich vollstreckbaren Entscheidung eines Gerichts oder Schiedsgerichts sowie auf An-weisung einer zuständigen Behörde.

Offene Forderungen der nic.at, die zum Zeitpunkt des Widerrufs fällig waren, bleiben bestehen.

3.9. Registrar

Der

Domain-Inhaber kann sich für die Registrierung und Verwaltung einer

Domain eines Registrars bedienen. Dieser tritt gegenüber der nic.at

dabei als Gehilfe des Domain-Inhabers auf. Eine aktuelle Liste aller

Registrare ist unter www.nic.at/registrare abrufbar.

Sofern der

Domain-Inhaber sich eines Registrars bedient, muss dieser als

Rechnungsempfänger gegenüber der nic.at genannt werden. Handlungen und

Erklärungen des Registrars in Bezug auf die Domain werden dem

Domain-Inhaber zugerechnet. Mitteilungen der nic.at an den

Domain-Inhaber können an den Registrar zugestellt werden.

Im Fall

der Übergabe einer bisher vom Registrar verwalteten Domain in die

Eigenverwaltung des Domain-Inhabers kommt der Endkundenpreis (abrufbar

unter www.nic.at/preise) zur Verrechnung.

4. Haftung und Sonstiges

4.1. Haftungsbegrenzung

nic.at

haftet nicht für Schäden, die auf leicht fahrlässiges Verhalten von

nic.at zurückzuführen sind (mit Ausnahme von Personenschäden). Die

Haftung für grob fahrlässiges oder vorsätzliches Verhalten ist mit der

Höhe des 10fachen Jahresentgelts im Einzelfall beschränkt; die Haftung

für entgangenen Gewinn, entgangene Einsparungen etc. ist in jedem Fall

ausgeschlossen. Diese Haftungsbeschränkungen gelten nicht gegenüber

Verbrauchern im Sinne des KSchG.

Im Rahmen der

Leistungserbringung durch nic.at kann es in Folge von unvermeidbaren und

von nic.at nicht zu vertretenden Ereignissen sowie betriebsnotwendigen

Wartungsarbeiten zu Unterbrechungen der von nic.at angebotenen Dienste

kommen.

4.2. Rechtswahl und Gerichtsstand

Auf

das Vertragsverhältnis zwischen nic.at und dem Domain-Inhaber kommt

österreichisches Recht unter Ausschluss des UN-Kaufrechts sowie der

Verweisungsnormen des internationalen Privatrechts zur Anwendung.

Gerichtsstand

für sämtliche Streitigkeiten aus dem Vertragsverhältnis ist das

Handelsgericht Wien bzw. im bezirksgerichtlichen Verfahren das

Bezirksgericht für Handelssachen Wien. Handelt es sich beim

Vertragsverhältnis um ein Konsumentengeschäft im Sinne des KSchG, so ist

für Klagen gegen den Verbraucher das Gericht des allgemeinen

Gerichtsstands des Verbrauchers zuständig, Klagen gegen nic.at können

vom Verbraucher auch am Sitz der nic.at in Salzburg eingebracht werden.

Stand: 1.10.2013

http://lmgtfy.com/?q=edward+snowdan

"von" von und "durch" durch - ist nicht immer so einfach zu unterscheiden.

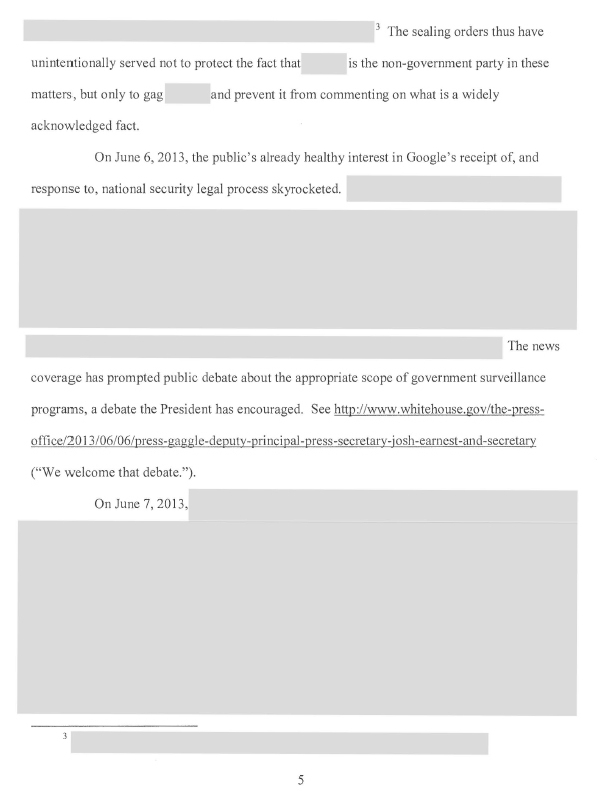

off topic• Top-secret files show first evidence of financial relationship

• Prism companies include Google and Yahoo, says NSA

• Costs were incurred after 2011 Fisa court ruling

The Wall Street Journal

http://blogs.wsj.com/digits/2013/08/26/open-secret-about-googles-surveillance-case-no-longer-secret/

"Lasst uns an alle appellieren! Wir müssen kapitulieren." (8/2013)

Mehr Staat, weniger privat - kann man drehen wie man will.

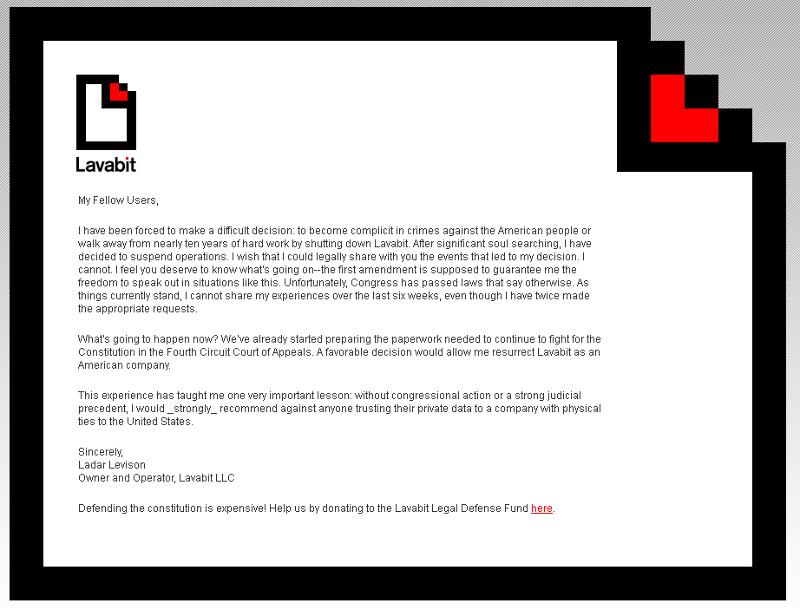

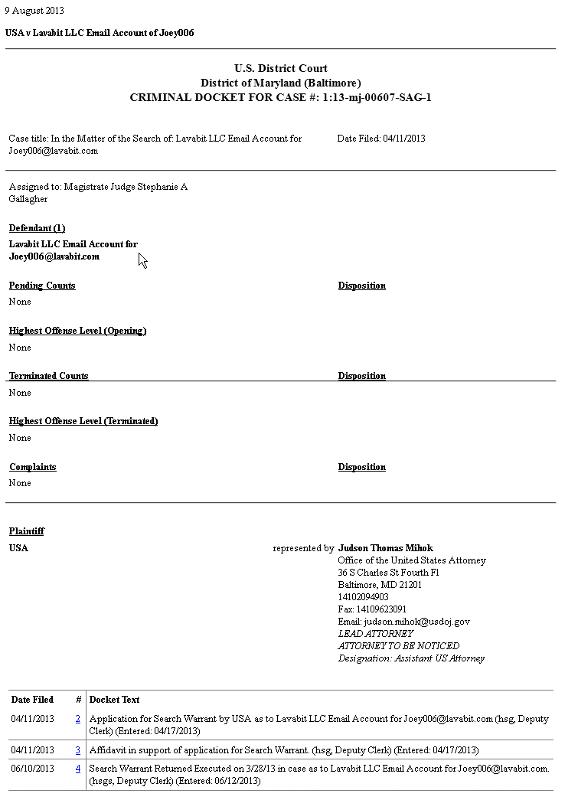

Lavabit: E-Mail-Anbieter von Edward Snowden schließt und protestiert

Der US-amerikanische E-Mail-Anbieter Lavabit, der bekannt geworden war, weil der NSA-Whistleblower Edward Snowden ihn benutzt hat, wurde dicht gemacht. Ladar Levison, der Chef des Dienstes, der verschlüsselte Kommunikation anbietet, erklärte, er könne sich entweder an Verbrechen gegen US-Amerikaner beteiligen oder das Ergebnis zehn Jahre harter Arbeit aufgeben. Er habe sich für das zweite entschieden. Ihm sei es aber gesetzlich verboten, mitzuteilen, was ihn zu diesem Schritt bewogen hat. Vor der Schließung hatte Lavabit etwa 350.000 Nutzer und es konnten kostenlose aber auch kostenpflichtige Accounts eingerichtet werden, berichtete Ghacks.

Levison erwähnt in dem Statement seine Erfahrungen der "vergangenen sechs Wochen", auf die er nicht eingehen dürfe, obwohl er zwei Anfragen gestellt habe. Es liegt nahe, dass US-Behörden Druck ausgeübt haben, etwa um einen Zugang zu Kommunikationsdaten zu erhalten. Nun wolle er versuchen, Lavabit als Unternehmen zurückzubringen. Derweil bittet er um finanzielle Hilfe zur "Verteidigung der US-Verfassung". Außerdem rät er dringend davon ab, irgendeinem Unternehmen mit physischen Verbindungen in die USA private Daten anzuvertrauen.

Wenig später hat auch Silent Circle, ebenfalls ein Unternehmen, das verschlüsselte und damit vermeintlich sichere Kommunikation anbietet, angekündigt, dass der eigene E-Mail-Dienst eingestellt wird. In dem Statement wurde direkt auf den Schritt von Lavabit Bezug genommen. Die anderen eigenen Kommunikationsdienste mit Ende-zu-Ende-Verschlüsselung sollen aber weiterhin angeboten werden. (mho)

Naomi Wolf (talk), University of Washington, 2007-10-11 [eg. MIN 27 SEC 17)

http://www.youtube.com/watch?v=9f0sBA61L0Y

http://www.heise.de/newsticker/foren/S-Und-das-ist-erst-der-Anfang/forum-262637/msg-23933345/read/

Lavabit: Security and privacy features

- Transport Layer Encryption via SSL

- Secure Mail Storage via asymmetric encryption so that emails, once on the server, can only be read with the user's password. This means that no one can access them, and that they cannot be handed over either.

- ClamAV integration

- Domainkeys support to prevent domain impersonation.

- Sender Policy Framework (SPF) to verify that messages have been verified from a server that is authorized to relay messages for a domain.

- Greylisting and blacklisting support.

My Fellow Users,

I have been forced to make a difficult decision: to become complicit in crimes against the American people or walk away from nearly ten years of hard work by shutting down Lavabit. After significant soul searching, I have decided to suspend operations. I wish that I could legally share with you the events that led to my decision. I cannot. I feel you deserve to know what’s going on--the first amendment is supposed to guarantee me the freedom to speak out in situations like this. Unfortunately, Congress has passed laws that say otherwise. As things currently stand, I cannot share my experiences over the last six weeks, even though I have twice made the appropriate requests.

What’s going to happen now? We’ve already started preparing the paperwork needed to continue to fight for the Constitution in the Fourth Circuit Court of Appeals. A favorable decision would allow me resurrect Lavabit as an American company.

This experience has taught me one very important lesson: without congressional action or a strong judicial precedent, I would _strongly_ recommend against anyone trusting their private data to a company with physical ties to the United States.

Sincerely,

Ladar Levison

Owner and Operator, Lavabit LLC

Defending the constitution is expensive! Help us by donating to the Lavabit Legal Defense Fund here.

Demokratienachweis:

http://cryptome.org/2013/08/joey006/usa-v-joey006.htm

///

Andere Mail-Anbieter handeln schneller (November 17, 2007!):

http://it.slashdot.org/story/07/11/17/1823225/hushmail-passing-pgp-keys-to-the-us-government

/// & E-Mail ist an sich ja "out" oder erlebt doch aber ein ("sicher"?) verschlüsseltes Comeback.

Forbes: Lavabit's Ladar Levison: 'If You Knew What I Know About Email, You Might Not Use It'

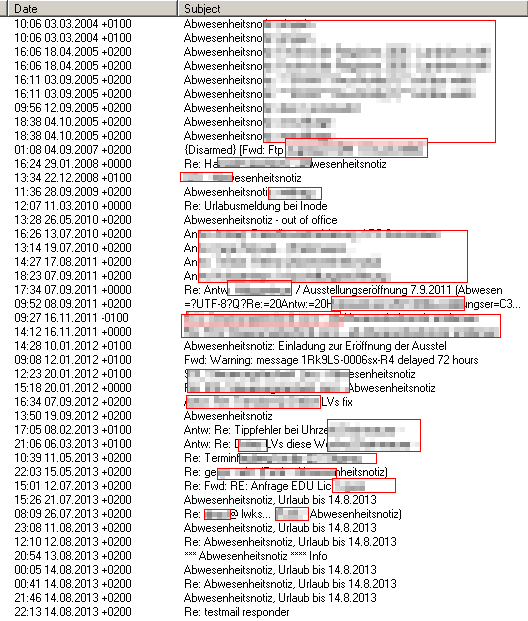

Robbed by 'out of office' " | "auto-responder" |"*Abwesenheitsnotiz

Automatische Antwortmails sind eine praktische Sache zur Delegation oder auch, um dem privaten Umfeld mitzuteilen, dass man eine bestimmte Zeit eben nicht erreichbar ist.

Möchten Sie wissen, wie die "Chancen" stehen, dass ein Urlaub angetreten wurde, schicken Sie zB eine E-Mail an alle der "Ziel-Abteilung" (das geht als vermeintlicher "Spammer" auch durchaus mehrmals pro Woche).

Im besten Fall steht darin "... sind/bin im Uraub (Anm.Tippfehler) und am XY.YZ wieder zurück aus dem sonnigen ABC".

Aber auch ein einfacher "Spammer" bekommt diese E-Mail zurück und weiß so zumindest, dass die E-Mail existiert und wohl meist später auch noch gelesen wird.

Manchmal sind IP-Lokalisierungen ("Mail aus dem Ausland"), GPS-Koordinaten diverser Online-Dienste oder Infos aus sozialen Netzwerken nicht so genau, wie eine klar und eindeutig formulierte, automatisch generierte Abwesenheitsnotiz.

S/08

In diesem Sinne...

Herzlichen Dank für Ihre Nachricht.

Ich bin am Montag,XX.YY wieder im Büro erreichbar. Bei dringenden Fragen wenden Sie sich bitte unter XYZ an unser Büro oder senden Sie unter ABC@XYZ eine Mail.

Sehr geehrte Damen und Herren, ich bin bis XY September nicht im Hause. Ihre E-Mail wird nicht bearbeitet oder weitergeleitet! Bitte wenden Sie sich ggf. an das Sekretariat unter XX@YYt

Ich bin ab XY wieder im Büro erreichbar. In dringenden Fällen wenden Sie sich bitte an meine ... Nachricht wurde automatisch erstellt.

Ich bin ab Dienstag, den XY wieder erreichbar. Freundliche Grüße, XZ

Ich habe Ihre Nachricht erhalten, bin aber erst ab XY wieder im Büro. Wichtige dienstliche E-Mails senden Sie bitte an XZ.

Herzlichen Dank für Ihre Nachricht. Ich bin bis einschließlich XY nicht erreichbar. In dringenden Fällen wenden Sie sich bitte an die MitarbeiterInnen XY, XZ.

Vom XY - XZ bin ich nicht an der XA. ich wünsche allseits eine erholsame Zeit. l.Gr. AB

Sehr geehrte Damen und Herren, ich bin am XY wieder im Büro erreichbar und werde Ihre Mail nach meiner Rückkehr beantworten. Ihre Nachricht wird nicht weitergeleitet. In dringenden Fällen wenden Sie sich bitte an XY

Dear all, I'm out of office until XZ. Your message will not be forwarded. I will get back to your request asap. In urgent cases, please contact Mrs. XX. Best regards, AB

Freedom in the Cloud (Slavoj iek)

Artikel:

Web Only// Features » August 13, 2013

http://inthesetimes.com/article/15451/freedom_in_the_cloud

BY Slavoj iek

We need more Mannings and Snowdens—in China, in Russia, everywhere. There are states much more oppressive than the United States—just imagine what would have happened to someone like Manning in a Russian or Chinese court (in all probability there would be no public trial!) However, one should not exaggerate the softness of the United States.

We all remember President Obama's smiling face, full of hope and trust, when he repeatedly delivered the motto of his first campaign, “Yes, we can!”—we can get rid of the cynicism of the Bush era and bring justice and welfare to the American people. Now that the United States continues with covert operations and expands its intelligence network, spying even on their allies, we can imagine protesters shouting at Obama: “How can you use drones for killing? How can you spy even our allies?” Obama looks back at them and murmurs with a mockingly evil smile: “Yes we can…”

However, such simple personalization misses the point: The threat to our freedom disclosed by whistle-blowers has much deeper systemic roots. Edward Snowden should be defended not only because his acts annoyed and embarrassed the U.S. secret services. Their lesson is global; it reaches far beyond the standard U.S. bashing. What he revealed is something that not only the United States but also all the other great (and not so great) powers—from China to Russia, from Germany to Israel—are doing, to the extent they are technologically able to do it. His acts thus provide a factual foundation to our premonitions of how much we are all monitored and controlled. We didn’t really learn from Snowden (or from Manning) anything we didn’t already presume to be true—but it is one thing to know it in general, and another to get concrete data. It is a little bit like knowing that one’s sexual partner is playing around—one can accept the abstract knowledge of it, but pain arises when one learns the steamy details, when one gets pictures of what they were doing.

Back in 1843, the young Karl Marx claimed that the German ancien regime “only imagines that it believes in itself and demands that the world should imagine the same thing.” In such a situation, to put shame on those in power becomes a weapon—or, as Marx goes on: “The actual pressure must be made more pressing by adding to it consciousness of pressure, the shame must be made more shameful by publicizing it.” And this, exactly, is our situation today: we are facing the shameless cynicism of the representatives of the existing global order who only imagine that they believe in their ideas of democracy, human rights, etc. What happens in Wikileaks disclosures is that the shame, theirs and ours for tolerating such power over us, is made more shameful by publicizing it.

What we should be ashamed of is the worldwide process of the gradual narrowing of the space for what Immanuel Kant called the “public use of reason.” In his classic text What is Enlightenment?, Kant opposes “public” and “private” use of reason: “private” is for Kant the communal-institutional order in which we dwell (our state, our nation…), while “public” is the trans-national universality of the exercise of one’s Reason:

The public use of one’s reason must always be free, and it alone can bring about enlightenment among men. The private use of one’s reason, on the other hand, may often be very narrowly restricted without particularly hindering the progress of enlightenment. By public use of one’s reason I understand the use which a person makes of it as a scholar before the reading public. Private use I call that which one may make of it in a particular civil post or office which is entrusted to him.

We see where Kant parts with our liberal common sense: The domain of State is “private,” constrained by particular interests, while individuals reflecting on general issues use reason in a “public” way. This Kantian distinction is especially pertinent with the Internet and other new media torn between their free “public use” and their growing “private” control. In our era of cloud computing, we no longer need strong individual computers: Software and information are available on demand, and users can access web-based tools or applications through browsers as if they were programs installed on their own computer.

This wonderful new world is, however, only one side of the story, which reads like the well-known joke about the doctor who gives “first the good news, then the bad news.” Users are accessing programs and software files that are kept far away in climate-controlled rooms with thousands of computers—or, to quote a propaganda-text on cloud computing: “Details are abstracted from consumers, who no longer have need for expertise in, or control over, the technology infrastructure ‘in the cloud’ that supports them.” Two words are tell-tale here: abstraction and control—in order to manage a cloud, there needs to be a monitoring system which controls its functioning, and this system is by definition hidden from users. The more the small item (smartphone or tiny portable) I hold in my hand is personalized, easy to use, “transparent” in its functioning, the more the entire set-up has to rely on the work being done elsewhere, in a vast circuit of machines which coordinate the user’s experience. The more our experience is non-alienated, spontaneous and transparent, the more it is regulated by the invisible network controlled by state agencies and the large private companies that follow the state's secret agendas.

Once we chose to follow the path of state secrets, we sooner or later reach the fateful point at which the very legal regulations prescribing what is secret become secret. Kant formulated the basic axiom of the public law: “All actions relating to the right of other men are unjust if their maxim is not consistent with publicity.” A secret law, a law unknown to its subjects, legitimizes the arbitrary despotism of those who exercise it, as indicated in the title of a recent report on China: “Even what’s secret is a secret in China.” Troublesome intellectuals who reported on China's political oppression, ecological catastrophes, rural poverty, etc., got years of prison for betraying state secrets, and the catch is that many of the laws and regulations that made up the state-secret regime are themselves classified, making it difficult for individuals to know how and when they’re in violation.

What makes the all-encompassing control of our lives so dangerous is not that we lose our privacy and all our intimate secrets are exposed to the view of the Big Brother. There is no state agency that is able to exert such control—not because they don’t know enough, but because they know too much. The sheer size of data is too large, and in spite of all intricate programs for detecting suspicious messages, computers which register billions of data are too stupid to interpret and evaluate them properly, yielding ridiculous and unnecessary mistakes whereby innocent bystanders are listed as potential terrorists—and this makes state control of our communications even more dangerous. Without knowing why, without doing anything illegal, we can all of a sudden find ourselves on a list of potential terrorists. Recall the legendary answer of a Hearst newspaper editor to Hearst’s inquiry as to why he doesn't want to take a long-deserved holiday: “I am afraid that if I go, there will be chaos, everything will fall apart—but I am even more afraid to discover that, if I go, things will just go on as normal without me, a proof that I am not really needed!” Something similar can be said about the state control of our communications: We should fear that we have no secrets, that secret state agencies know everything, but we should fear even more that they fail in this endeavor.

This is why whistle-blowers play a crucial role in keeping the “public reason” alive. Assange, Manning, Snowden… these are our new heroes, exemplary cases of the new ethics that befits our era of digitalized control. They are no longer just whistle-blowers who denounce illegal practices of private companies (banks, tobacco and oil firms) to the public authorities; they denounce these public authorities themselves when they engage in “private use of reason.”

We need more Mannings and Snowdens—in China, in Russia, everywhere. There are states much more oppressive than the United States—just imagine what would have happened to someone like Manning in a Russian or Chinese court (in all probability there would be no public trial!) However, one should not exaggerate the softness of the United States. True, the United States doesn’t treat prisoners as brutally as China or Russia—because of their technological priority, they simply do not need the openly brutal approach (which they are more than ready to apply when it is needed)—the invisible digital control can do well enough. In this sense, the United States is even more dangerous than China insofar as their measures of control are not perceived as such, while Chinese brutality is openly displayed.

It is therefore not enough to play one state against the other (as Snowden did, when he used Russia against the United States). We need a new International—an international network to organize the protection of whistle-blowers and the dissemination of their message. Whistle-blowers are our heroes because they prove that if those in power can do their job of controlling us, we can also fight back and throw them into a panic.

Hans Magnus Enzensberger und Frank Schirrmacher melden sich zu Wort (18/AUG) - oeconomicus

"...die Grundfesten unserer Demokratie..."

VIDEO: http://www.dma.ufg.ac.at/assets/24434/intern/ttt_Sonntag20130818Hans_Magnus_Enzensberger_und_Frank_Schirrmacher.mp4

(Save as...)

VIDEO+TXT[time limited?]: http://www.daserste.de/information/wissen-kultur/ttt/sendung/hr/sendung_vom_18082013-102.html

Review: Thomas Drake (Wikipedia)

http://www.dma.ufg.ac.at/assets/24434/intern/Weltspiegel_ReviewWasThomasDrakezuSnowdensag.mp4

AUSZUG:

Frank Schirrmacher:

"Ich glaube schon, wenn ein typischer Bundesbürger die Analyse seiner Persönlichkeit, aus Sicht einer Firma, noch nicht mal des Geheimdienstes, aufgrund seiner digitalen Kommunikation lesen würde, würde er schon vom Stuhl fallen."

Vorerst fallen die meisten nicht vom Stuhl, sondern freuen sich dabei zu sein. "I think this is really cool!" Er meint dieses lifestylige Stirnband – was es kann? Es misst unsere Gehirnströme: Gibt Auskunft darüber, wie und wie lange wir schlafen, was wir träumen, ob wir faul oder superaktiv sind – Selbstoptimierer tragen auch Armbänder, die kontrollieren, wie viel sie laufen, dass sie nicht zu viel essen. Sie wollen sich im Griff haben und liefern damit Google und Geheimdiensten ihr Lebensprofil frei Haus.

Hans Magnus Enzensberger:

"Das sagen sie auch selbst, die Verfassung ist altmodisch. Das entspricht doch nicht mehr unseren Bedürfnissen, das muss doch weg... diese ganzen lästigen Sachen, Privatsphäre, das ist ja Blödsinn. Weg damit! Das ist alles überflüssig in ihren Augen. Weil die totale Kontrolle ist ihr einziges wirkliches Ideal."

Immer mehr Menschen finden es toll, jeden ihrer Schritte zu vermessen. Trendige Apps auf ihren Handys leiten die Daten weiter: Bewegung, Ernährung, Gefühle, Stress – alles wird erfasst. Die Krankenkassen könnten mitlesen, die AOK Nordost unterstützt bereits jetzt die, die mitmachen. Werden sie demnächst sehen, wenn wir zu wenig schlafen, ungesund essen, uns zu wenig bewegen? Und: Müssen wir dann höhere Gebühren zahlen?

Hans Magnus Enzensberger:

"Es gibt eine Minderheit von Leuten, die das nicht akzeptieren will, aber die Mehrheit der Leute findet das völlig harmlos, unproblematisch. Die verstehen gar nicht, dass eine politische Macht dahinter steht."

Die Macht über uns, so Enzensberger, liegt in der Allianz von Konzerngiganten wie Apple und Co. mit den großen Geheimdiensten. Die einen machen uns zu vorhersagbaren, fröhlichen Konsummaschinen, auf den Servern der anderen sind wir vollständig kontrollierbare Menschen.

Frank Schirrmacher:

"Ob wir nicht schon in einem Zustand sind, wo plötzlich dass, was über mich gespeichert wird, was über mich gelesen wird, die Wahrheit ist und das wirkliche, in der Welt lebende Individuum, das Ich, sozusagen nur noch ein Abklatsch dieser Wahrheit."

Wir erleben eine Verwandlung des ganzen Planeten, sagt Schirrmacher. Big Data – die riesigen Datenmengen machen es möglich, Prognosen zu erstellen darüber, was wir in zehn Jahren denken und tun werden, wen wir wählen, wo wir wohnen, welche Freunde wir haben.

Frank Schirrmacher:

"Was wir jetzt erleben, bestätigt eigentlich einen dunklen Satz von Michel Foucault, der das ja alles vorausgesagt hat. Dieser neue homo oeconomicus, der nur noch nach Effizienzkategorien funktioniert, ist ein eminent regierbarer Mensch."

Die Regierung hat den Skandal um Snowdens Enthüllungen und die gigantischen Datensammlungen der Geheimdienste für beendet erklärt. Schirrmacher und Enzensberger können es nicht glauben: Hat die Regierung den Schuss nicht gehört? Oder will sie, dass wir ihn nicht hören? Wir brauchen eine Diskussion – und kein "Ende der Debatte"!

downplaying

http://de.wikipedia.org/wiki/Person_of_Interest

Es ist kein Science-Fiction-Film: Wir werden beobachtet, unsere Interessen und Kontakte bis ins Detail gescannt und ausgewertet. Alles, was wir im Netz tun, was wir kaufen, mit wem wir chatten und sogar wie wir das machen. Supermärkte gehen dazu über, uns mit Kameras zu beobachten, unseren Gesichtsausdruck, unsere Stimmung festzuhalten, um dann sekundenschnell das passende Angebot auf’s Handy zu schicken. Schokolade? Beobachtung total. Banken könnten unsere Kreditwürdigkeit an unserem Facebook-Profil ablesen, Krankenkassen höhere Gebühren verlangen, weil sie in unserem Bewegungsprofil gesehen haben, dass wir zu wenig schlafen, ungesund essen und zu wenig laufen. Der Mensch wird zur Konsummaschine, sein Verhalten ausrechenbar. Der Journalist Frank Schirrmacher nennt das die vollkommene „Ökonomisierung unseres Denkens und Fühlens“.

Das ist "Big Data" – alles über alle - gewonnen und genutzt von Großkonzernen wie Google und Amazon. Informationsökonomie, erdacht zur Profitmaximierung - und verwertet zur Kontrolle durch die Geheimdienste. Dank Edward Snowden wissen wir das. Staatliche Überwachungsdienste und mächtige Weltunternehmen in beängstigender Allianz. "Diese Partnerschaft bildet ein politisches Paralleluniversum, in dem die Demokratie keine Rolle mehr spielt", sagt kein Geringerer als Hans Magnus Enzensberger. In "ttt" meldet er sich zu Wort. Die Demokratie hätten wir bereits verlassen, sagt er. Und: "Wir leben in einem postdemokratischen System", dessen Ziel die totale Kontrolle der Bevölkerung sei.

"ttt" fragt Hans Magnus Enzensberger und Frank Schirrmacher: Sollten wir Edward Snowden als Helden der Demokratie feiern?

Autor: Ulf Kalkreuth

Text des Beitrags:

Zehn Wochen sind vergangen, seit Edward Snowden eingeladen hat zum Tag der offenen Tür bei den weltgrößten Geheimdiensten. Ein Platz in den Geschichtsbüchern ist ihm sicher. Nur welcher? Für Hans Magnus Enzensberger ist die Sache eindeutig.

Hans Magnus Enzensberger:

"Solche Leute sind wahrscheinlich die Helden des 21. Jahrhunderts, würde ich mal sagen."

Er hat sein Leben riskiert, um seinem Land und den westlichen Demokratien zu zeigen, was schief läuft. Durch seine Enthüllungen wissen wir jetzt, was wir ahnten: Die machen wirklich Kopien von uns allen – es gibt tatsächlich eine Matrix. Der Publizist Frank Schirrmacher sieht die Demokratie in ihren Grundfesten bedroht.

Hans Magnus Enzensberger:

"Wir

sind in einem System, wo das geheime Wissen fast größer zu sein

scheint, als das öffentliche Wissen – und das im Internet-Zeitalter."

Enzensberger meldet sich zu Wort, weil die Regierung den Wandel, der unsere Gesellschaft radikal verändern wird, gar nicht erkennt. Er sagt: Geheimdienste und Gigantenunternehmen wie Google haben sich von der Demokratie bereits verabschiedet:

Hans Magnus Enzensberger: "In jeder Verfassung der Welt steht ja ein Recht auf Privatsphäre, Unverletzlichkeit der Wohnung und so weiter... das sind ja lange Passagen. Das ist abgeschafft! Das heißt, wir befinden uns in postdemokratischen Zuständen."

Wie diese Zustände nach der Demokratie aussehen können, zeigt der Science-Fiction-Film "Minority Report". Man wird überall gescannt – ob in der U-Bahn oder im Einkaufszentrum. Erstaunlicherweise ist das schon Wirklichkeit: Supermärkte gehen dazu über, uns mit Kameras zu beobachten, sie zoomen auf unsere Gesichter, scannen die Bewegungen, Computerprogramme interpretieren unsere Stimmung, wissen von unseren Vorlieben – sie kennen uns ja von den vorherigen Besuchen und werden schon bald sekundenschnell das passende Angebot aufs Handy schicken. Schokolade?

Frank Schirrmacher:

"Ich

glaube schon, wenn ein typischer Bundesbürger die Analyse seiner

Persönlichkeit, aus Sicht einer Firma, noch nicht mal des

Geheimdienstes, aufgrund seiner digitalen Kommunikation lesen würde,

würde er schon vom Stuhl fallen."

Vorerst fallen die meisten nicht vom Stuhl, sondern freuen sich dabei zu sein. "I think this is really cool!" Er meint dieses lifestylige Stirnband – was es kann? Es misst unsere Gehirnströme: Gibt Auskunft darüber, wie und wie lange wir schlafen, was wir träumen, ob wir faul oder superaktiv sind – Selbstoptimierer tragen auch Armbänder, die kontrollieren, wie viel sie laufen, dass sie nicht zu viel essen. Sie wollen sich im Griff haben und liefern damit Google und Geheimdiensten ihr Lebensprofil frei Haus.

Hans Magnus Enzensberger:

"Das

sagen sie auch selbst, die Verfassung ist altmodisch. Das entspricht

doch nicht mehr unseren Bedürfnissen, das muss doch weg... diese ganzen

lästigen Sachen, Privatsphäre, das ist ja Blödsinn. Weg damit! Das ist

alles überflüssig in ihren Augen. Weil die totale Kontrolle ist ihr

einziges wirkliches Ideal."

Immer mehr Menschen finden es toll, jeden ihrer Schritte zu vermessen. Trendige Apps auf ihren Handys leiten die Daten weiter: Bewegung, Ernährung, Gefühle, Stress – alles wird erfasst. Die Krankenkassen könnten mitlesen, die AOK Nordost unterstützt bereits jetzt die, die mitmachen. Werden sie demnächst sehen, wenn wir zu wenig schlafen, ungesund essen, uns zu wenig bewegen? Und: Müssen wir dann höhere Gebühren zahlen?

Hans Magnus Enzensberger:

"Es

gibt eine Minderheit von Leuten, die das nicht akzeptieren will, aber

die Mehrheit der Leute findet das völlig harmlos, unproblematisch. Die

verstehen gar nicht, dass eine politische Macht dahinter steht."

Die Macht über uns, so Enzensberger, liegt in der Allianz von Konzerngiganten wie Apple und Co. mit den großen Geheimdiensten. Die einen machen uns zu vorhersagbaren, fröhlichen Konsummaschinen, auf den Servern der anderen sind wir vollständig kontrollierbare Menschen.

Frank Schirrmacher:

"Ob

wir nicht schon in einem Zustand sind, wo plötzlich dass, was über mich

gespeichert wird, was über mich gelesen wird, die Wahrheit ist und das

wirkliche, in der Welt lebende Individuum, das Ich, sozusagen nur noch

ein Abklatsch dieser Wahrheit."

Wir erleben eine Verwandlung des ganzen Planeten, sagt Schirrmacher. Big Data – die riesigen Datenmengen machen es möglich, Prognosen zu erstellen darüber, was wir in zehn Jahren denken und tun werden, wen wir wählen, wo wir wohnen, welche Freunde wir haben.

Frank Schirrmacher:

"Was

wir jetzt erleben, bestätigt eigentlich einen dunklen Satz von Michel

Foucault, der das ja alles vorausgesagt hat. Dieser neue homo

oeconomicus, der nur noch nach Effizienzkategorien funktioniert, ist ein

eminent regierbarer Mensch."

Die Regierung hat den Skandal um Snowdens Enthüllungen und die gigantischen Datensammlungen der Geheimdienste für beendet erklärt. Schirrmacher und Enzensberger können es nicht glauben: Hat die Regierung den Schuss nicht gehört? Oder will sie, dass wir ihn nicht hören? Wir brauchen eine Diskussion – und kein "Ende der Debatte"!

SPIEGEL

ORF

http://www.orf.at/stories/2195267/2195270/

Amnesty

The Guardian

http://www.theguardian.com/commentisfree/2013/aug/18/david-miranda-detained-uk-nsa

GB>USA

http://www.orf.at/stories/2195702/

______

NZZ - Neue Züricher Zeitung

"Wikileaks stellt Absicherungsdateien ins Netz"

http://www.nzz.ch/aktuell/digital/wikileaks-insurance-files-1.18135408

(WikiLeaks insurance 20130815 - https://twitter.com/wikileaks/status/368426845735120896)

Guardian: Britischer Geheimdienst ließ Festplatten mit Snowden-Material zerstören

Der britische Geheimdienst GCHQ hat beim britischen Guardian vor wenigen Wochen die Zerstörung von Festplatten mit den Dokumenten des NSA-Whistleblowers Edward Snowden verlangt und beaufsichtigt. Das hat Chefredakteur Alan Rusbridger nun öffentlich gemacht. Demnach habe die britische Regierung bereits einige Tage nach Beginn der Enthüllungen Anfang Juni angefangen, im Namen des Premierministers Druck auf die Zeitung auszuüben. Das Material, das Guardian-Journalist Gleen Greenwald von Edward Snowden erhalten hatte, solle zerstört werden. Ansonsten werde man das auf juristischem Weg durchsetzen.

Nachdem die Forderungen anfangs "stahlhart, aber freundlich" vorgebracht worden seien, habe sich der Ton vor etwas mehr als einem Monat verschärft. Es sei die Äußerung gefallen: "Ihr hattet euren Spaß. Jetzt wollen wir das Zeug zurück". Auf die Entgegnung, dass man ohne das Material nicht recherchieren oder berichten könne, habe es geheißen: "Ihr hattet eure Debatte. Es muss jetzt nicht mehr geschrieben werden". Auch der Hinweis, dass die meisten Enthüllungen bereits in New York verfasst werden und Glenn Greenwald in Brasilien lebt, habe die Haltung nicht geändert.

Schließlich sei es zu einem der bizarrsten Momente in der Geschichte des Guardian gekommen. Zwei Sicherheitsexperten des GCHQ hätten im Keller des Guardian überwacht, wie Festplatten zerstört wurden. Beim Zusammenfegen der Überreste eines Macbook Pro habe einer gescherzt, "jetzt können wir die schwarzen Hubschrauber zurückrufen". Die britische Regierung sei danach zufrieden gewesen, schreib Rusbridger weiter. Aber seine Zeitung habe sich danach eben darauf verlegt, aus New York über die NSA-Überwachungsaffäre zu berichten.

Rusbridger erklärt, die staatlich verlangte Verhinderung einer Veröffentlichung sei in den USA nahezu unmöglich. Trotzdem warnt er davor, dass es für Journalisten bald unmöglich sein wird, ihren Quellen Vertraulichkeit zuzusichern. Die meisten Recherchen, ja die meisten Leben, hinterließen einfach zu viele digitale Spuren. Die Kollegen, die Edward Snowden verunglimpfen oder sagen, Reporter sollten dem Staat trauen, könnte eines Tages ein brutales Erwachen bevorstehen. Die totale Überwachung sei eine grundsätzliche Gefahr für den Journalismus und derzeit sehe es so aus, als sei es nicht mehr eine Frage, ob diese kommt, sondern nur noch wann. (mho)

ct

20/AUG - ARD taggesschau: http://www.tagesschau.de/kommentar/guardian-kommentar100.html

22/AUG update: NSA-Affäre: Beim Guardian wurden nicht nur Festplatten zerstört

http://www.heise.de/newsticker/meldung/NSA-Affaere-Beim-Guardian-wurden-nicht-nur-Festplatten-zerstoert-1940588.html

Mind Reader/Fortuneteller 2K + Take Over (Identity Theft) + Neuland

chmod 007 -R /home

VIDEO1: Mind Reader/Fortuneteller 2K

http://www.koreus.com/embed/telepathe-impressionnant-bruxelles

VIDEO2: Take Over (Identity Theft)

http://www.youtube.com/watch?v=Rn4Rupla11M

no comment

http://www.youtube.com/watch?feature=player_detailpage&v=rg75nwVvrW0#t=3

if there is a fake, which one could it be? > it may be the case that you are wrong.

Neuland, Band 1

https://www.youtube.com/watch?v=brAlzKHYFnA

Neuland 2

http://lmgtfy.com/?q=neuland+entdeckt+das+internet

Susan Landau (PDF)/Snowden Docs

ct ZWISCHENRUF: WARUM die NSA-Affäre alle angeht

22/AUG/2013

http://www.heise.de/newsticker/meldung/Zwischenruf-Warum-die-NSA-Affaere-alle-angeht-1939902.html

E-PET

Stop Watching Us. The revelations about the National Security Agency's surveillance apparatus, if true, represent a stunning abuse of our basic rights. We demand the U.S. Congress reveal the full extent of the NSA's spying programs.

Abhörkanal

ARD

http://www.tagesschau.de/inland/gchqtelekom100.html

Der britische Geheimdienst Government Communications Headquarters (GCHQ) ist deutlich tiefer in den weltweiten Abhörskandal verwickelt als bislang angenommen. Das geht aus Unterlagen des Whistleblowers Edward Snowden hervor, die der Norddeutsche Rundfunk und die Süddeutsche Zeitung einsehen konnten.

Ähnliches Material hat die Zeitung Guardian auf Druck der britischen Regierung jüngst vernichtet. Nahezu der gesamte europäische Internetverkehr kann demnach von Großbritanniens größtem Geheimdienst gespeichert und analysiert werden. Eine Schlüsselrolle spielen dabei mehrere Glasfaserkabel, zu deren Betreibern auch die Deutsche Telekom gehört.

Die Unterlagen stammen aus einem internen Informationssystem des GCHQ, einer Art Geheim-Wikipedia namens "GC-Wiki". Daraus geht hervor, dass der Dienst neben dem Überseekabel TAT-14 auch 13 weitere Glasfaserleitungen ausspäht - sowohl solche, die Europa mit Afrika und Asien verbinden, als auch innereuropäische. Damit hat der Dienst theoretisch auf Verbindungen innerhalb Europas und sogar innerhalb Deutschlands Zugriff. Die Kabel sind das Rückgrat der digitalen Kommunikation. Der frühere US-Geheimdienstmitarbeiter und Whistleblower Thomas Drake erklärte der SZ, dass ausländische Dienste überhaupt keinen Zugang zu Leitungen in Deutschland bräuchten; denn selbst innerhalb eines Landes verschickte E-Mails liefen in der Regel über internationale Kabel.

Die mutmaßlich abgezapften Überseekabel TAT-14 sowie SeaMeWe-3 und Atlantic Crossing 1 treffen an der Nordseeküste auf deutschen Boden - in der ostfriesischen Stadt Norden beziehungsweise auf Sylt. Die Deutsche Telekom sitzt in den Betreiberkonsortien zweier dieser Kabel. Das Unternehmen teilte mit, zu möglichen Programmen britischer Geheimdienste habe man "keine Erkenntnisse". Ein Sprecher sagte: "Wir haben bereits geprüft, ob es eine rechtliche Grundlage gibt, auf der wir von anderen Anbietern Aufklärung über ihre Zusammenarbeit mit britischen Sicherheitsbehörden verlangen können." Aufgrund britischer Gesetze bestehe allerdings eine Verschwiegenheitsverpflichtung dieser Unternehmen.

Firmen kooperieren wahrscheinlich unfreiwillig mit GCHQNach den Informationen von NDR und SZ kooperieren mindestens sechs Firmen - wahrscheinlich unfreiwillig - mit dem GCHQ: British Telecommunications (BT), Level-3, Viatel, Interoute, Verizon und Vodafone. Alle Firmen sind auch in Deutschland tätig, über ihre Netze läuft ein großer Teil der deutschen Internetkommunikation. BT zählt zu seinen Kunden etwa BMW, die Commerzbank sowie den Freistaat Sachsen und das Land Rheinland-Pfalz.

Einige der Anbieter sollen für das GCHQ nicht nur Software fürs Ausspähen programmiert haben. BT hat laut den Snowden-Dokumenten auch eine eigene Hardware-Lösung entwickelt, um die Daten überhaupt abschöpfen zu können. Darauf angesprochen, teilte eine BT-Sprecherin der SZ mit: "Fragen zur nationalen Sicherheit sollten den jeweiligen Regierungen gestellt werden, nicht den Telekommunikationsunternehmen."

ARD

Neue Dokumente belasten GCHQ

Unterlagen des Ex-Geheimdienstmitarbeiters Snowden haben nach Informationen des NDR gezeigt, dass der britische Geheimdienst GCHQ wesentliche Teile des Internet-Verkehrs in Europa speichern und analysieren kann. Auch die Telekom soll betroffen sein.

Von John Goetz, Anne Ruprecht und Jan Lukas Strozyk

Der britische Geheimdienst rückt in das Zentrum des Abhör-Skandals: Unterlagen des Whistleblowers Edward Snowden, zu denen der NDR und die "Süddeutsche Zeitung" Zugang hatten, zeigen, dass das Government Communication Headquarter (GCHQ) nicht nur Verbindungen nach Nordamerika, sondern wesentliche Teile des europäische Internet-Verkehrs speichern und analysieren kann. Das betrifft insbesondere die Daten deutscher Internet-Nutzer, wie die neuen Enthüllungen beweisen.

Insgesamt führen die Snowden-Dokumente 14 Unterseekabel auf, die das GCHQ abhören kann. Für den deutschen Internet-Verkehr sind dabei vier Kabel von besonderer Bedeutung: Die Leitungen TAT-14 und AC-1 zur Kommunikation mit Nordamerika, das Kabel SeaMeWe-3 als Verbindung nach Afrika, Asien und Australien sowie das Kabel Pan-European-Crossing PEC, das viele Metropolregionen Westeuropas miteinander verbindet. Diese Kabel sind über Knotenpunkte im ostfriesischen Norden und auf der Insel Sylt direkt an das deutsche Netz angeschlossen, landen aber auch in Großbritannien an, wo der Zugriff stattfindet.

nsbesondere das Absaugen am PEC-Kabel erlaubt dem GCHQ in vielen Fällen auch E-Mail-Kommunikation innerhalb Europas und sogar innerhalb Deutschlands mitzulesen. "Viele Onlinedienste haben ihre Server für den europäischen Markt in England oder Irland stehen. Und auch da geht der deutsche Verkehr dann über Großbritannien", so Computer-Experte Jörg Schieb im Interview mit dem NDR-Fernsehen.

Telekom hat "keine Erkenntnisse"